Toolbox - Hack The Box

En esta máquina fácil Windows nos hemos aprovechado de la vulnerabilidad PostgreSQL Injection, con la que hemos sido capaz de realizar un RCE y conectarnos a un contenedor linux de la máquina víctima. Una vez dentro, nos hemos aprovechado de docker-toolbox (que veíamos en un recurso compartido ftp -boot2docker-) para conectarnos con las credenciales por defecto mediante ssh a la máquina victima real como el usuario docker.

En esta máquina fácil Windows nos hemos aprovechado de la vulnerabilidad PostgreSQL Injection, con la que hemos sido capaz de realizar un RCE y conectarnos a un contenedor linux de la máquina víctima. Una vez dentro, nos hemos aprovechado de docker-toolbox (que veíamos en un recurso compartido ftp -boot2docker-) para conectarnos con las credenciales por defecto mediante ssh a la máquina victima real como el usuario docker.

Aquí os hablaré de cómo fue mi experiencia en la fase de preselección llamada Piscina del campus 42 Málaga de Telefónica orientado a la programación. A su vez, os daré algunos consejos y tips que me parecen útiles.

Aquí os hablaré de cómo fue mi experiencia en la fase de preselección llamada Piscina del campus 42 Málaga de Telefónica orientado a la programación. A su vez, os daré algunos consejos y tips que me parecen útiles.

Resolución de todos los retos semanales de 2023 de programacion en Python de Mouredev de nivel fácil.

Resolución de todos los retos semanales de 2023 de programacion en Python de Mouredev de nivel fácil.

En esta máquina Linux fácil estaremos reailzando un ataque de transferencia de zona (axfr) para descubrir un subdominio. Gracias a este subdominio podremos descubrir uno oculto con la herramienta wfuzz. Además, nos estaremos aprovechando de una SQL Injection. Haremos un script basado en tiempo y otro con condicionales para practicar. Encontraremos un Local File Inclusion con el que nos podremos aprovechar para acceder a la máquina victima de 3 formas diferentes. Por último, para convertirnos en root, nos aprovecharemos de Fail2ban y de una configuración en el sistema.

En esta máquina Linux fácil estaremos reailzando un ataque de transferencia de zona (axfr) para descubrir un subdominio. Gracias a este subdominio podremos descubrir uno oculto con la herramienta wfuzz. Además, nos estaremos aprovechando de una SQL Injection. Haremos un script basado en tiempo y otro con condicionales para practicar. Encontraremos un Local File Inclusion con el que nos podremos aprovechar para acceder a la máquina victima de 3 formas diferentes. Por último, para convertirnos en root, nos aprovecharemos de Fail2ban y de una configuración en el sistema.

En esta máquina fácil Windows econtraremos un archivo .zip expuesto en el servicio SMB el cuál podremos crackear su contraseña con zip2john. Dentro habrá un archivo .pfx donde podremos obtener un certificado y una clave privada. Antes tendremos que averiguar la contraseña con herramientas como pfx2john o crackpkcs12. Una vez hecho esto nos podremos conectar al servicio winrm por ssl con la herramienta evil-winrm. En nuestro camino para convertirnos en Administrator encontraremos unas credenciales en el histórico de powershell y posteriormente nos aprovecharmos del grupo LDAP_readers para obtener la contraseña del Administrador

En esta máquina fácil Windows econtraremos un archivo .zip expuesto en el servicio SMB el cuál podremos crackear su contraseña con zip2john. Dentro habrá un archivo .pfx donde podremos obtener un certificado y una clave privada. Antes tendremos que averiguar la contraseña con herramientas como pfx2john o crackpkcs12. Una vez hecho esto nos podremos conectar al servicio winrm por ssl con la herramienta evil-winrm. En nuestro camino para convertirnos en Administrator encontraremos unas credenciales en el histórico de powershell y posteriormente nos aprovecharmos del grupo LDAP_readers para obtener la contraseña del Administrador

En esta máquina fácil nos estaremos aprovechando del plugin de WordPress ebook-download para explotar un Local File Inclusion y así poder descubrir el comando gdbserver en la ruta /proc/. Después, explotaremos una vulnerabilidad de dicho servicio con la que obtendremos acceso a la maquina víctima. Una vez dentro, encontraremos una sesión de screen activa y al conectarnos estaremos como root

En esta máquina fácil nos estaremos aprovechando del plugin de WordPress ebook-download para explotar un Local File Inclusion y así poder descubrir el comando gdbserver en la ruta /proc/. Después, explotaremos una vulnerabilidad de dicho servicio con la que obtendremos acceso a la maquina víctima. Una vez dentro, encontraremos una sesión de screen activa y al conectarnos estaremos como root

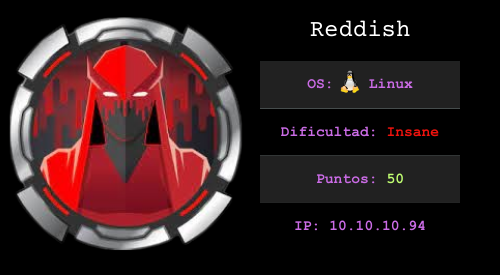

Esta máquina es muy buena para practicar para la certificación eCPPTv2 debido a que se toca mucho Pivoting. Estaremos todo el rato saltando entre contenedores gestionados con docker. Nos aprovecharemos de NodeRed para ganar acceso al primer contedor y luego de redis y de rsync para entrar en los siguientes.

Esta máquina es muy buena para practicar para la certificación eCPPTv2 debido a que se toca mucho Pivoting. Estaremos todo el rato saltando entre contenedores gestionados con docker. Nos aprovecharemos de NodeRed para ganar acceso al primer contedor y luego de redis y de rsync para entrar en los siguientes.